A engenharia social é uma das maiores e mais antigas ameaças à segurança da informação. E o mais perigoso é que, diferente de outros tipos de ataque, ela não depende de falhas em sistemas, mas sim de falhas humanas — de comportamento, distração e confiança.

Você já parou para pensar que até um simples pen drive encontrado pode representar um risco? Pois é. Essa é uma das formas mais comuns de ataque conhecidas como baiting, uma técnica de engenharia social que se aproveita da curiosidade das pessoas para infectar dispositivos e acessar informações confidenciais.

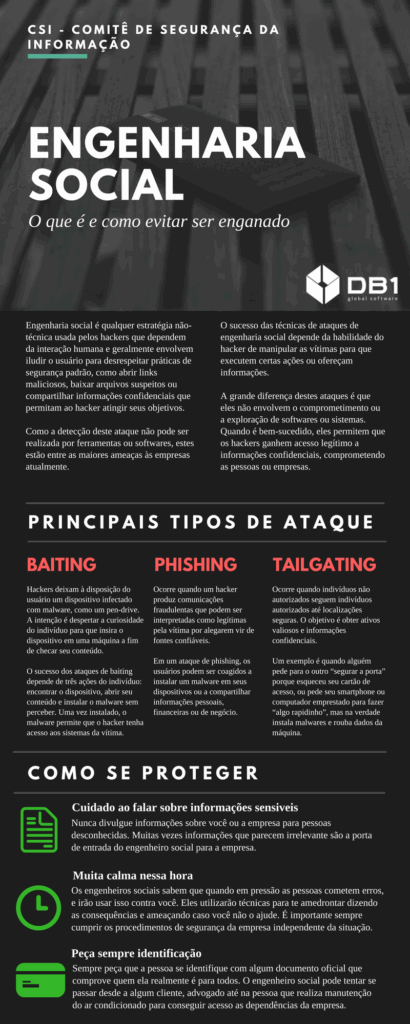

Para te ajudar a entender melhor como esses ataques funcionam e o que fazer para se proteger, preparamos um infográfico completo com os principais tipos de engenharia social e boas práticas que valem tanto para uso pessoal quanto corporativo. Confira abaixo e proteja seus dados!

A engenharia social é uma técnica usada por hackers para manipular o comportamento humano e induzir pessoas a compartilhar informações confidenciais, clicar em links maliciosos ou permitir acessos indevidos.

Em vez de invadir sistemas, o engenheiro social invade a confiança — e é justamente isso que torna o ataque tão eficaz.

Esses ataques podem acontecer em qualquer contexto: por e-mail, telefone, mensagens, redes sociais ou até presencialmente. A vítima geralmente é levada a acreditar que está lidando com alguém legítimo — um colega de trabalho, um prestador de serviço ou até o suporte técnico da empresa.

O grande desafio é que nenhum software é capaz de detectar completamente esse tipo de ameaça, já que ela explora o elo mais vulnerável da segurança da informação: o ser humano.

No baiting, o hacker deixa um dispositivo físico (como um pen drive) ou digital (como um link de download gratuito) aparentemente inofensivo à disposição da vítima.

O usuário, movido pela curiosidade, conecta o dispositivo ou acessa o link, instalando um malware que dá ao invasor acesso ao sistema.

Exemplo: um funcionário encontra um pen drive rotulado como “Planilha de bônus 2025” no estacionamento da empresa e o conecta ao computador. Em segundos, o invasor obtém acesso à rede interna.

O phishing é talvez a técnica mais popular da engenharia social. Nesse tipo de ataque, o hacker envia mensagens fraudulentas que imitam comunicações reais, como e-mails de bancos, marketplaces ou do próprio setor de TI da empresa.

Essas mensagens pedem que a vítima clique em links ou preencha formulários para “atualizar dados” ou “confirmar informações”. Ao fazer isso, ela entrega senhas, dados bancários e outras informações sensíveis.

Exemplo: você recebe um e-mail do “suporte da empresa” pedindo para redefinir a senha do sistema corporativo. O link, no entanto, leva a uma página falsa idêntica à original.

O tailgating acontece quando alguém não autorizado aproveita a distração ou boa vontade de um funcionário para entrar fisicamente em áreas restritas.

Pode ser um “visitante” que pede para segurar a porta, alegando ter esquecido o crachá, ou alguém que se passa por técnico de manutenção. Uma vez dentro, o invasor pode instalar dispositivos, copiar dados ou comprometer equipamentos.

Exemplo: um homem com uniforme de manutenção pede para “ajustar o ar-condicionado da sala do servidor”. Sem verificar sua identificação, o colaborador o deixa entrar — e o invasor instala um dispositivo de espionagem.

Veja mais sobre no nosso infográfico, que você pode compartilhar com seu time para maior conhecimento de todos:

Leia também: “Security by design: como criar software seguro desde a arquitetura”

Na DB1 Global Software, acreditamos que segurança da informação não é apenas uma prática técnica, mas um valor essencial da nossa cultura.

Todos os nossos times — de desenvolvimento a atendimento — são constantemente treinados para identificar e reagir a ameaças de engenharia social, garantindo que a confiança e a proteção dos dados dos nossos clientes estejam sempre em primeiro lugar.

Se você deseja saber mais sobre como aplicamos práticas avançadas de prevenção contra engenharia social e quer entender como incorporar esses padrões de segurança no seu software, fale com o nosso time. Na DB1 Global Software, desenvolvemos soluções que unem tecnologia e cultura de segurança, para que seus sistemas sejam protegidos desde a primeira linha de código.

Leia também